网络安全

本篇文章探讨一下网络安全,主要从以下几个方面入手: 访问控制、防火墙、入侵检测、网络攻击。由于网络安全内容过于繁多,所以主要对其有一个初步的了解即可。

访问控制

系统使用一定的策略来对用户身份及其所属的预先定义的策略组限制其使用数据资源能力的手段。主要目的是控制主体对客体的访问。

访问控制主要包括: 主体, 客体, 控制策略

安全策略的实施原则:

- 最小特权原则,给主体最低限度的授权权力

- 最小泄露原则:给主体所需知道的信息的主体权力

- 多级安全策略:划分多个安全等级,对于某一客体,安全级别比其高的主体才能访问。

DAC

自助访问控制模型,允许合法用户按照策略访问客体,而阻止非授权用户的访问,同时某些用户可以自主的将自己所拥有的客体访问权限授予其他用户。

MAC

强制访问控制模型,系统事先给访问主体和受控对象分配不同的安全等级属性。

主体对客体的访问方式主要:向下读,向下写,向上读,向上写

几种控制模型:

- Lattice模型,适用于需要对信息资源进行明显分类的系统

- BLP模型,无下写,无上读,也就是说绝密级程序无法将绝密信息写到机密级程序中。强调信息的保密性能但是忽略了信息的完整性(上面的信息不能传到上面,下面的人也别读取上面的事情)

- Biba模型, 禁止向上写,没有向下读。(下面的东西不要传上去,上面的也别读下面的)

防火墙

防火墙控制方法:

- 服务控制

- 方向控制

- 用户控制

- 行为控制

防火墙的体系结构

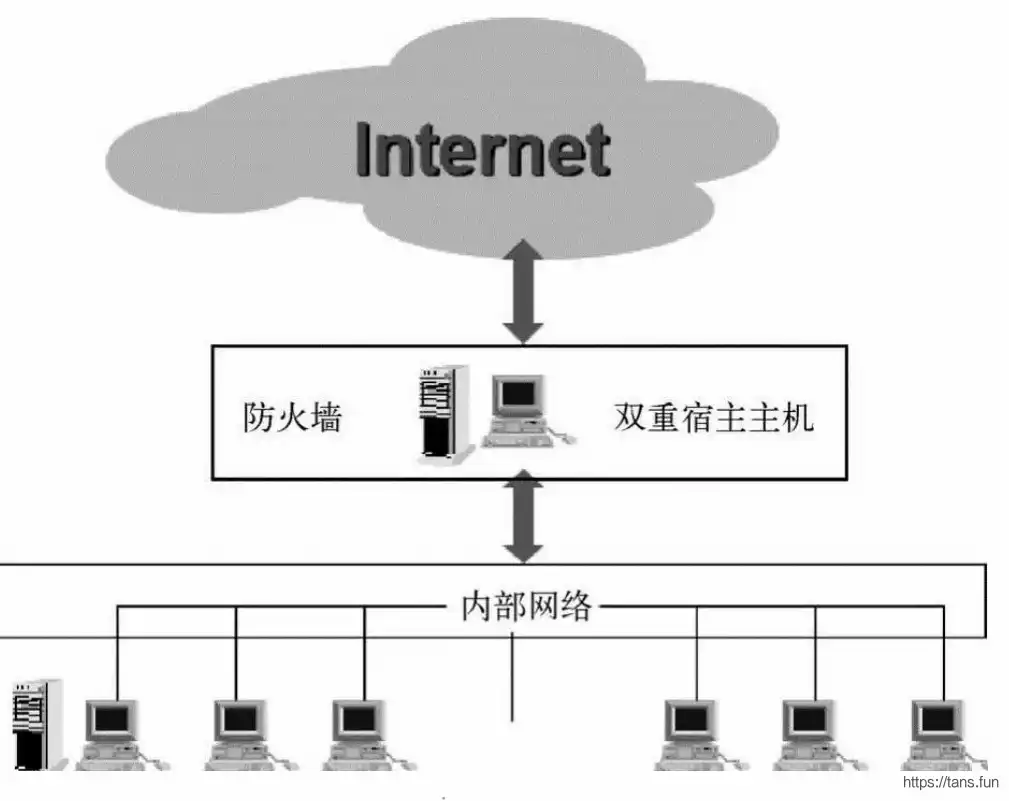

- 双重宿主主机体系结构

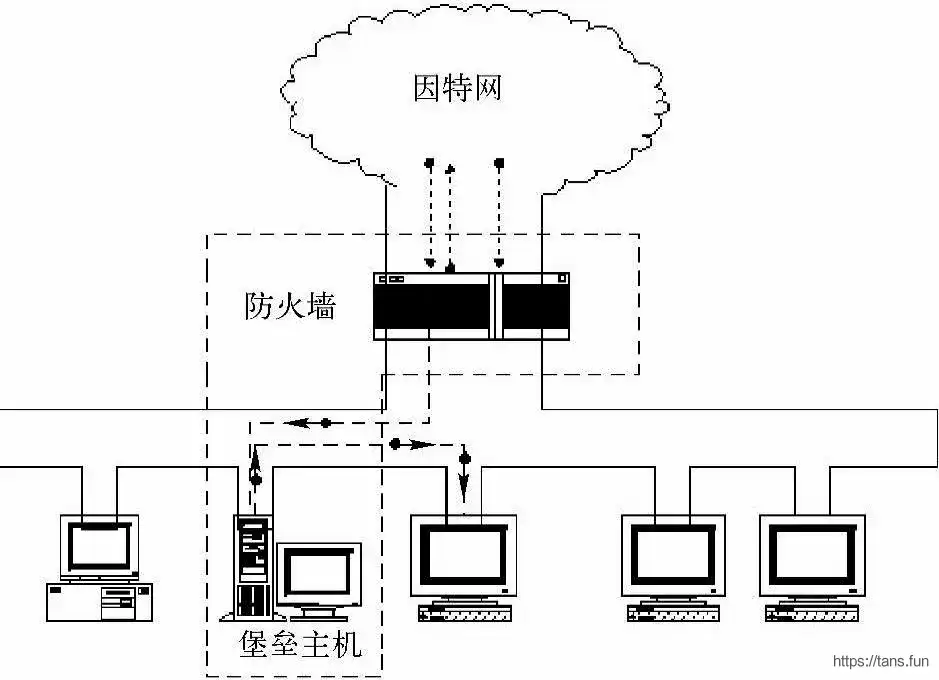

- 屏蔽主机体系结构

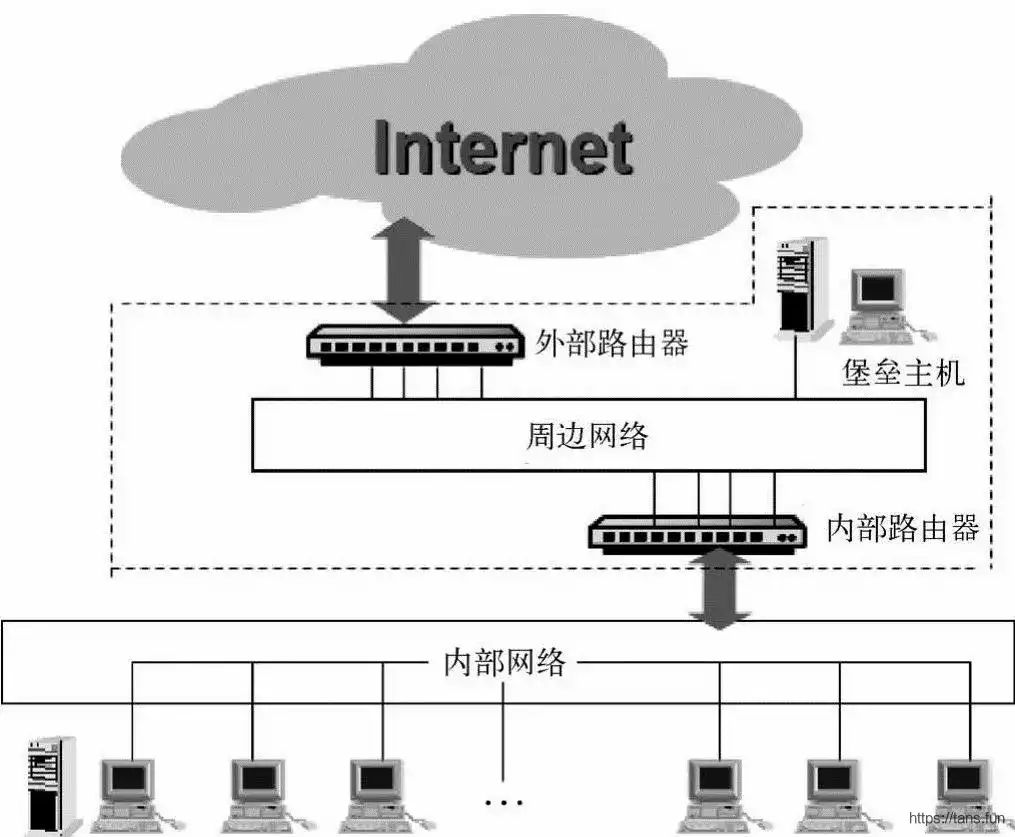

- 屏蔽子网体系结构

入侵检测

入侵检测是一种主动保护自己的网络和系统免遭非法攻击的网络安全技术。主要功能包括: 监控分析用户和系统活动,发现入侵企图和异常现象,记录报警和响应,审计评估关键系统和数据文件的完整性等。

入侵检测技术

主要分为 异常检测技术 和 误用检测技术。

首先,异常检测技术的思想主要是凡事皆有规律,而入侵会引起用户或者系统行为的异常,有点事后诸葛亮的意思。将规律称作用户轮廓,主要包括:

- 统计分析,依靠特征变量的历史数据建立统计模型,运用该模型对特征变量未来的取值进行预测和隔离。缺点:难以确定门限值,入侵者可以训练该门限值。训练出来的模型可以是均值和标准差模型,多元模型,时间序列模型。

- 神经网络,利用神经网络通过一系列信息单元训练神经元,给定一定的输入时候,可以预测部分输出。

再者,误用检测技术的思想是通过某种方式预先定义入侵行为,然后监视系统,从中找出符合预先定义规则的行为,有点请君入瓮的意思。

- 专家系统 将入侵的知识转换为if-then结构的规则,将构成入侵所要求的条件转换为if部分,面临全面性问题和 效率问题

- 模型推理,结合已有的攻击脚本推理出入侵行为是否出现。当时不能解决复杂脚本

- 状态转换分析,将入侵行为看作是行动序列,这个序列导致系统从初始状态转入入侵状态,只需要提取从正常态转换为入侵态的关键条件,那么就可以将该条件集成到模型中来。因此不用查找审计记录。但是不善于分析过分复杂的事件,不能检测和系统状态无关的入侵。

此外还有其他的检测技术:

- 完整性分析,通过检测当前系统文件或者系统表,来检查是否发生或者即将发生入侵行为。不利于实时响应,但是检测效果比较好(只要系统文件发生改变)

网络攻击

攻击的类型:

- 阻断攻击

- 截取攻击

- 篡改攻击

- 伪造攻击

被动攻击包括 报文内容的泄露,通信分析。 主要被动的接收信息并且分析

主动攻击包括 伪装,回答,修改报文,拒绝服务,对数据流的某些修改或者截取数据流。

ARP攻击

ARP欺骗攻击:

- 发送大量虚假MAC地址数据包,原理是地址映射表的大小也就有限,但是不适用于静态地址映射表的交换表

- ARP欺骗,中间人攻击,向主机A和主机B分别发送ARP应答包,使他们各自的ARP缓存中目的IP地址都是C的MAC地址(本来应为 MAC-A和MAC-B)。

- 修改本地MAC地址达到嗅探,只适用与动态生成地址映射表的交换机。

攻击溯源

- 捕包分析,运行一台主机上运行抓包软件,如果某个IP不断发送ARP Request请求包,那么本IP可疑

- 找一台不能上网的主机,运行

arp -a命令,如果本主机有和其他主机的MAC地址,说明本地主机和这台主机最后有过数据通信。 - 使用

tracert ip来查看访问路径,如果有中间有其他跳跃,那么就是中间人。

# arp -a

接口: 10.161.152.9 --- 0xf

Internet 地址 物理地址 类型

10.161.255.254 70-c6-dd-09-b0-02 动态

10.161.255.255 ff-ff-ff-ff-ff-ff 静态

224.0.0.22 01-00-5e-00-00-16 静态

224.0.0.251 01-00-5e-00-00-fb 静态

224.0.0.252 01-00-5e-00-00-fc 静态

224.0.0.253 01-00-5e-00-00-fd 静态

239.255.255.250 01-00-5e-7f-ff-fa 静态

255.255.255.255 ff-ff-ff-ff-ff-ff 静态

接口: 172.21.32.1 --- 0x3a

Internet 地址 物理地址 类型

172.21.47.255 ff-ff-ff-ff-ff-ff 静态

224.0.0.22 01-00-5e-00-00-16 静态

224.0.0.251 01-00-5e-00-00-fb 静态

224.0.0.252 01-00-5e-00-00-fc 静态

239.255.255.250 01-00-5e-7f-ff-fa 静态

255.255.255.255 ff-ff-ff-ff-ff-ff 静态

攻击防御方法

- 减少ARP缓存过期时间

- 建立静态ARP表

- 禁止ARP,适用于小型网络

DoS攻击

全称Denial of Service ,拒绝服务攻击。具体类型

- Ping Of Death攻击, 使用基于ICMP的ping工具来请求目标服务器,以消耗目标服务器资源。(在ICMP报文增加非常多的冗余信息,从而使得接收方对这种舒适堡处理的时候就会出现内存分配错误发,导致TCP/IP堆栈溢出,从而引起系统崩溃)

- Land攻击,发送一个TCP封包(源地址和目的地址都是某一个服务器),将会导致服务器向自己发送一个SYN-ACK消息,无限循环,直到超时。

- SYN洪水,攻击者伪造IP,只给服务器发送一个

SYN包,而不去进行第三次握手过程,这样目标服务器的TCP连接处于半连接状态,消耗目标服务器资源。 - Smurf:讲源地址伪造成被攻击方IP,然后广播ICMP Echo请求,这样被攻击方就会被ICMP Echo-Reply应答淹没。

- HTTP 洪水,HTTP GET FLOOP针对应用服务器的某个文件,对其进行快速反复读取操作,从而造成服务器资源减少直到崩溃。

- CC攻击,攻击者控制肉鸡攻击,使用代理服务器向受害者服务器发送大量貌似合法的请求。

DOS检测:

- 基于误用地DDoS检测,事先收集已有DDoS攻击地各种特征,然后将当前网络中数据包特征和各种攻击特征相互比较,如果特征匹配则发现DDoS攻击,(事前预防)

- 特征匹配

- 模型推理

- 状态转换

- 专家系统

- 基于异常的DDoS检测:通过监视系统审计记录上异常使用地异常情况,可以检测出违反安全地时间,目前,大多数地DDoS攻击检测都属于异常检测。

- 统计检测

- 模式预测

- 人工智能检测

- 机器学习检测

- 混合模式DDoS检测:由异常检测发现攻击,从发现的攻击中摘录特征放入误用模式特征库中,再1误用检测地方法来检测DDoS攻击。